LPIC-System Administrator - Hướng dẫn cài đặt nhanh Systemback và tạo file linux iso trên Pop!_OS 19.10

Thứ Ba, 25 tháng 2, 2020

Systemback là gì ? Systemback là phần mềm giúp tạo các bản sao lưu của hệ thống và các tệp cấu hình người dùng trên Linux. Trong trường hợp có vấn đề, bạn có thể dễ dàng khôi phục trạng thái trước đó một cách dễ dàng.

Nghe tới đây giống giống windows ghost, xin thưa rằng nó cũng tương tự vậy, nhiệm vụ của nó backup lại một bản sao của OS tại thời điểm hiện tại.

Nếu ai đã từng ghost windowns thì khi đụng linux sẽ nghĩ ngay tới vấn đề này và sẽ biết đến Systemback này... Mình không nghĩ vậy vì mình toàn dùng ảo hóa cho linux nên clone lại không ah :)

OK, mục đích hôm nay mình nói tới là dùng Systemback để tạo một file OS.iso có cài đặt các phần mềm riêng cần thiết của mình.

Bài này chỉ bỗ trợ cho bài deployment linux nên sẽ nói khái quát cái cần thiết thôi, và mục tiêu sẽ có một giả thuyết như thế này.

Tất cả các WKS sẽ dùng linux PopOS 19.10, bên trong sẽ cài các phần mềm cần thiết của công ty và yêu cầu nhân viên IT không dùng bất cứ OS nào bên ngoài để cài, chỉ đúng OS công ty cung cấp. Để giảm thiếu thời gian cho nhân viên trong quá trình cài đặt bắt buộc OS này phải có những software cần thiết, sau khi cài xong OS là người dùng sẽ sử dụng và không cài thêm bất cứ phần mềm gì từ bên ngoài...

Trước tiên PopOS 19.10 sẽ cài 2 dịch vụ apache và ibus unikey, ví dụ là vậy đi và mình sẽ có OS chuẩn rồi đem nó dùng tất cả WKS...

OK, vậy đi và trình tự các bước sẽ cài đặt đơn giản như sau :

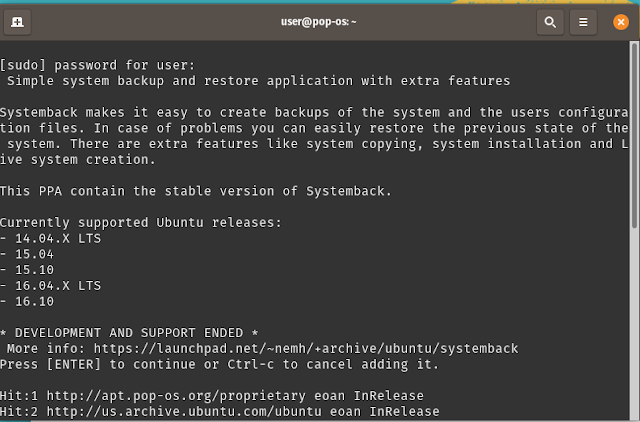

sudo add-apt-repository "deb http://ppa.launchpad.net/nemh/systemback/ubuntu yakkety main"

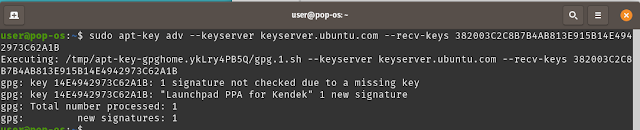

sudo apt-key adv --keyserver keyserver.ubuntu.com --recv-keys 382003C2C8B7B4AB813E915B14E4942973C62A1B

sudo apt update

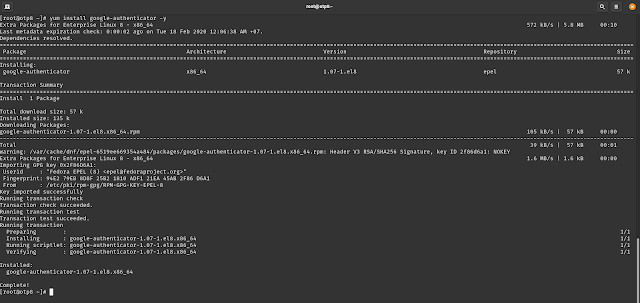

sudo apt install systemback

Sau khi cài đặt hết sức đơn giản như trên nó sẽ ra như thế này

Launch app lên thì cần xác nhận password

và giao diện phần mềm sẽ như thế này

Chọn Live system create để tiến hành backup lại toàn bộ OS ở thời điểm hiện tại

Tiếp theo chọn đường dẫn thư mục muốn lưu file file live của OS và tên file live OS này và Create new để bắt đầu tạo file live.

Sau khi đã có live image rồi thì muốn ạo iso lúc nào convert ra lúc đó

Cuối cùng convert iso nó sẽ ra như sau :

Cái tiện ích nhất của Systemback là phần lưu trữ file ISO, nếu muốn cắm USB vào để nó clone ra một bản vào USB khá là tiện lợi.

Cuối cùng việc còn lại muốn làm gì với file ISO này là tùy bạn, sau đây là kết quả sau khi restore lại.

Bản ISO này đã là bản sao, nên nó hoàn toàn giống nguyên bản khi chạy live, boot từ CD or USB

Dùng ISO này install thì nó như sau :

Sau khi boot chọn Install sẽ vào giao diện system install và yêu cầu nhập thông tin

Đây là cài đặt nên nhập thông tin user mới

Cuối cùng sẽ đến phần chọn phân vùng, cứ chọn phân vùng cần cài đặt và chạy như bên dưới

Sau khi Systemback install xong thì bản OS hoàn thành.